Лаборатория PandaLabs опубликовала отчет о результатах расследования ситуации на черном IT-рынке. В нем PandaLabs раскрывает информацию о преступных сетях, которые занимаются продажей похищенных банковских реквизитов и другой незаконно полученной информации в Интернете.

PandaLabs обнаружила обширную сеть, которая продает реквизиты похищенных банковских карт наряду с другими видами продуктов в форумах и более 50 Интернет-магазинах. Этот рынок очень быстро растет, и кибер-преступники похищают все больше личной информации для получения в дальнейшем финансовой прибыли. После того как специалисты Panda Security проникли в сеть под видом преступников, PandaLabs сделала некоторые важные выводы.

Чёрный рынок кибер-преступности, который традиционно сосредоточен на продаже похищенных банковских и карточных реквизитов, сменил свою основную бизнес-модель в 2010 году. Теперь на рынке представлен гораздо более широкий выбор похищенной конфиденциальной информации, включая банковские учетные данные, логины, пароли, поддельные кредитные карты и многое другое. Хотя эта информация и кажется открытой и доступной, PandaLabs обнаружила, что её можно заполучить только через личный контакт с хакерами, которые предлагают свои услуги через форумы и чаты.

Процесс продажи

Имея доступ к банковской информации, преступники могут легко воспользоваться ею задолго до того, как будут обнаружены. Вызывает тревогу тот факт, что эти данные можно приобрести по смешной цене - всего 2$ за информацию об одной карте. Однако за такую цену вы не получите никакой дополнительной информации или доступ к проверке счёта. Если покупатель хочет быть уверенным в том, что на банковском счёте действительно есть деньги, то он может приобрести:

- за 80$ данные о счете, на котором не очень большая сумма;

- за 700$ - данные о счете, на котором лежит больше 82 000$.

Если со счета переводились деньги для оплаты покупок в Интернет-магазинах или проводились операции через платежные системы, например, PayPal, то цена за информацию о таком счете будет еще выше.

Специалисты PandaLabs обнаружили, что стоимость данных о счетах колеблется от 10$ до 1500$ в зависимости от платформы и гарантии имеющихся средств. Кроме того, кибер-преступники предлагают так называемые клонированные кредитные / дебетовые карты (от 180$), устройства для клонирования карт (200$ - 1000$), и даже поддельные банкоматы (от 3500$ в зависимости от модели). Дополнительные услуги, такие как отмывание денег (посредством банковских переводов или обналичивания чеков) доступны по цене, составляющей от 10 до 40 % работы. Если покупатели хотят использовать похищенные банковские реквизиты, чтобы купить продукты через Интернет, но боятся, что их вычислят через адрес доставки, кибер-преступники могут сделать это за них. Стоимость такой услуги составляет от 30$ до 300$ (в зависимости от выбранного продукта).

Для более «продвинутых» кибер-мошенников, которые хотят создать свой собственный поддельный Интернет-магазин и с помощью мошеннических методов выманивать данные пользователей, а также зарабатывать деньги, продавая ничего не подозревающим пользователям поддельные антивирусные программы, также существует ряд услуг. Например, дизайн, разработка Интернет-магазина, создание сайта «под ключ» и даже его позиционирование в поисковых системах. В этом случае цена зависит от объема работ.

Кибер-преступники предлагают также арендовать бот-сети для рассылки спама (с использованием инфицированных компьютеров-зомби). Стоимость зависит от числа используемых компьютеров, количества спама, которое нужно разослать, или периода аренды. Цены колеблются от 15$ до 20$ за аренду серверов SMTP или VPN, которые позволяют оставаться анонимным.

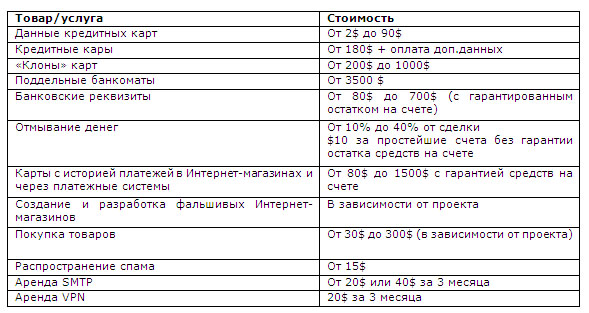

Ниже представлен список существующих услуг и примерные цены:

Большой бизнес

Чёрный рынок кибер-преступности, как и любой другой бизнес, существует до тех пор, пока в нем есть потребность у клиентов. Поскольку конкуренция в этой отрасли достаточно высока, преступники назначают конкурентоспособные цены, а операторы даже предлагают скидки для «оптовых» покупателей. Покупателям предлагают воспользоваться пробным периодом использования похищенных банковских реквизитов, а также гарантируют возврат денег или обмен услуги.

Однако, поскольку это всё-таки черный рынок, есть некоторые детали, которые отличают его от традиционного бизнеса. Так как анонимность имеет первостепенное значение, многие продавцы используют «подпольные» форумы для продвижения продукции. Роль офиса успешно выполняет Интернет, доходит даже до того, что мошенники пишут график работы своего «офиса». Некоторые из них действуют более открыто и заводят страницы на Facebook и Twitter, которые они используют в качестве витрины. Для обеспечения анонимности преступники общаются всегда через программы обмена мгновенными сообщениями или с помощью электронной почты.

Как только контакт установлен, операция проводится через сайт, созданный продавцом. При этом используются имя пользователя и пароль, которые, как и в любом Интернет-магазине, позволяют покупателям просматривать и заполнять свою «корзину». Оплата всегда осуществляется по авансовой схеме через платежи Western Union, Liberty Reserve и WebMoney.